Appunti

| Sito: | Corsi per Smartphone e Tablet con sistema operativo Android |

| Corso: | Corso BASE 1 |

| Libro: | Appunti |

| Stampato da: | Utente ospite |

| Data: | mercoledì, 9 aprile 2025, 09:02 |

1. Sicurezza informatica e protezione dei dati

La sicurezza informatica e la protezione dei dati diventa fondamentale e riguarda diversi aspetti

Nel prossimo capitolo vedremo le caratteristiche dei principali malware tratti dall' Accademia delle Minacce Online di Avast

2. Malware e Virus

Che cos'è un malware?

Per malware (contrazione dell'inglese “malicious software”, ossia software dannoso) si intende qualsiasi tipo di software dannoso o fonte di disturbo, creato per accedere segretamente a un dispositivo senza che l'utente ne sia a conoscenza.

Si sentono spesso utilizzare i termini malware e virus in forma intercambiabile ma da un punto di vista tecnico non sono la stessa cosa. Il malware è un codice dannoso, i virus informatici sono un tipo di malware che si diffondono tra computer e reti.

Tutti i dispositivi possono essere attaccati da malware, anche smartphone e tablet. Alcuni malware specifici per dispositivi mobili vengono diffusi anche tramite SMS.Come riconoscerlo?

Alcuni sintomi comuni che potrebbero indicare la presenza di un malware sono:- Il dispositivo improvvisamente funziona più lentamente del solito

- Improvvisa riduzione dello spazio di archiviazione

- Appaiono numerosi annunci pop-up e strani nuovi programmi

Come rimuoverlo?

Il metodo migliore è quello di utilizzare uno strumento di rimozione specifico.

Come prevenirlo?

- installare un buon antivirus e anti-malware

- Non aprire allegati di mail provenienti da mittenti sconosciuti.

- Assicurarsi che il proprio browser, sistema operativo e software includano gli aggiornamenti e le patch di protezione più recenti.

- Utilizzare estrema cautela in caso di utilizzo di siti di file-sharing (siti da cui è possibile scaricare gratuitamente musica o film)

- Non cliccare sui pop-up pubblicitari

Ransomware, Spyware, Worm, Adware, Trojan e Botnet

2.1. Ramsonware

I ransomware (chiamati anche rogueware o scareware) limitano l'accesso al sistema di un utente e richiedono il pagamento di un riscatto per rimuovere il blocco. I più pericolosi attacchi ransomware sono quelli scatenati da WannaCry, Petya, Cryptolocker, Cerber, Locky.Possono infiltrarsi in un PC o in un dispositivo mobile mediante un allegato di una mail infetta o attraverso il browser, in caso di apertura di un sito web infettato da questo tipo di malware o tramite SMS.

Si consiglia di non pagare il riscatto. Cedere alle loro richieste aiuterà soltanto gli aggressori a continuare a sviluppare nuove forme di ransomware. Pagare il riscatto, inoltre, non garantisce che l'aggressore elimini il ramsonware, sblocchi il dispositivo o fornisca la chiave di decrittazione. Conviene provare a utilizzare gli specifici strumenti gratuiti che si trovano sul web per i singoli tipi di ransomware.

Il miglior modo per rendere innocuo l'attacco di ransomware è quello di effettuare regolarmente il backup dei documenti importanti sia su supporti removibili, sia su servizi di archiviazione nel cloud.

Molti antivirus hanno sistemi di protezione per i ransomware. con sistemi di allerta in caso di possibile attacco.

2.2. Spyware

Gli spyware sono un tipo di malware utilizzato

dagli hacker per spiare gli utenti al fine di ottenere accesso a informazioni

personali, dati bancari o attività online.

Gli spyware raccolgono informazioni sulle abitudini di navigazione, sulla cronologia dei siti visitati e di natura personale (come i numeri delle carte di credito), utilizzando spesso Internet per trasferire le informazioni a terze parti senza che l'utente ne sia a conoscenza.

I keylogger sono un tipo di spyware in grado di registrare tutto ciò che viene digitato con la tastiera. Il programma provvede quindi a inviare il file di log a un server

Gli spyware sono spesso presenti all'interno di altri

software o file scaricati da siti di file-sharing (siti da cui è possibile

scaricare gratuitamente musica o film) o installati quando si apre un allegato

via mail. A causa delle tecniche di occultamento tipiche degli spyware, gran

parte delle persone non è a conoscenza della presenza di spyware nel proprio

computer.

- Assicurarsi che il proprio browser, sistema operativo e software includano gli aggiornamenti e le patch di protezione più recenti.

- Utilizzare estrema cautela in caso di utilizzo di siti di file-sharing (siti da cui è possibile scaricare gratuitamente musica o film).

- Non cliccare sui pop-up pubblicitari

2.3. Worm

I worm sono programmi autoreplicanti in grado di diffondersi su una rete di PC rimanendo attivo in ogni dispositivo infettato.

Dato che i worm occupano gran parte della memoria di sistema e della larghezza di banda di rete, i server, i server di rete e i singoli computer spesso smettono di rispondere.

Alcuni worm fungono da "agenti" per l'installazione di malware aggiuntivo. Altri tipi sono progettati solo per diffondersi, senza causare intenzionalmente danni ma occupando gran parte della memoria di sistema e della larghezza di banda di rete, i server, i server di rete e i singoli computer spesso smettono di rispondere.

2.4. Adware

L'adware è un tipo di software gratuito supportato da pubblicità che vengono visualizzate in finestre pop-up o sulla barra degli strumenti di un computer o di un browser.

Gran parte degli adware

sono fastidiosi, ma innocui. Tuttavia, alcuni adware vengono utilizzati per

raccogliere informazioni personali, tracciare i siti web visitati o registrare

le digitazioni.

2.5. Trojan

Un trojan è un tipo di malware che finge di essere qualcosa di utile o divertente mentre in realtà, tenta di causare danni o rubare dati.

I trojan scaricano spesso silenziosamente altri malware (ad esempio spyware, adware, ransomware) anche su un dispositivo infetto. Uno dei Trojan più pericolosi è Zeus.

I trojan vengono spesso diffusi negli allegati di mail

infette o in download nascosti in videogiochi, applicazioni, film o cartoline

di auguri.

Il dispositivo risulterà spesso lento a causa del carico sul processore.

2.6. Botnet

Una botnet, o rete di bot (detta anche armata zombi), è una rete composta da un gran numero di computer dirottati da malware al fine di soddisfare i capricci dell'hacker che l'ha ideata. Assumendo il controllo di centinaia o perfino migliaia di computer, le botnet vengono generalmente utilizzate per inviare spam o virus, rubare i dati personali o lanciare attacchi DDoS (Distributed Denial of Service). Sono considerate una delle principali minacce online odierne.

2.7. Sicurezza dei siti web

Nel navigare in internet, la preoccupazione di cliccare su un link non sicuro o di consultare un sito web infetto è in continuo aumento. Le truffe di phishing utilizzano l’ingegneria sociale per indurre gli utenti a scaricare malware o fornire dati sensibili. Un metodo molto usato dai criminali informatici è quello di creare un sito del tutto simile a uno vero. Di seguito vengono indicati tre accorgimenti per identificare se un sito è affidabile o meno.

1. Controllo visivo sulla sicurezza del sito web.

- Controllare bene l’indirizzo della pagina web (URL) prima di cliccare su un link o di inserire le credenziali di accesso. Le truffe di phishing cercano di far apparire l’indirizzo il più simile a quello vero. Ispezionarlo per cercare di identificare eventuali trucchi come quello della presenza di un 1 al posto di una l oppure .net al posto di .com

- Controllare se il sito è sicuro (il link inizia con https o appare l’icona con il lucchetto nella barra degli indirizzi del browser

) Se il sito non è sicuro è opportuno non inserire credenziali di accesso o informazioni personali. Se comunque si hanno

dubbi sulla autenticità del sito, si possono utilizzare gli strumenti di sicurezza riportati di seguito.

) Se il sito non è sicuro è opportuno non inserire credenziali di accesso o informazioni personali. Se comunque si hanno

dubbi sulla autenticità del sito, si possono utilizzare gli strumenti di sicurezza riportati di seguito.

2. Strumenti di sicurezza del sito web

- Utilizzo degli strumenti integrati nel browser: verificare le impostazioni di privacy e sicurezza predefinite e regolarle manualmente come si desidera; si possono ad esempio bloccare i popup, impedire il download automatico, non consentire la memorizzazione della cronologia di navigazione.

- Utilizzo di un controllo di sicurezza online come

VirusTotal. Questi strumenti online utilizzano uno scanner antivirus e altre

soluzione di sicurezza per controllare eventuali minacce sul sito. Basta

inserire l’URL che si desidera controllare ottenendo risultati immediati.

- Installare strumenti di sicurezza Web. I programmi antivirus hanno spesso all’interno della loro suite, strumenti di sicurezza per il Web e la possibilità di utilizzare una rete privata virtuale VPN

3. Ricerca rapida sulla sicurezza dei siti web

- Controllare i dettagli di contatto del sito web. Se si è insicuri sull’affidabilità del sito, si può sempre provare a contattarli e dedurre dalle risposte fornite se il sito è affidabile.

- Controllare se il sito ha una politica sulla privacy. Un sito affidabile dovrebbe averla. Cercare il proprietario del sito Web localizzandolo nel sito WHOIS Possiamo verificare tutto sul dominio, chi l’ha registrato e quando.

3. Phishing

Il Phishing è un approccio subdolo utilizzato dagli hacker per spingere gli utenti a rivelare informazioni personali, quali password o dati delle carte di credito o dei conti correnti bancari.

Il nome deriva da "fishing" (pescare) il criminale informatico va a "pescare" con un'attraente "esca" per catturare le vittime del vasto "oceano" degli utenti di Internet.

Il criminale informatico finge di essere una persona o un'organizzazione di cui potersi fidare con l'obiettivo di ottenere informazioni personali sensibili, come credenziali di accesso o numeri di carte di credito.

Alcuni hacker arrivano a creare falsi profili sui social media e cercano di creare un rapporto con la potenziale vittime scatenando la trappola solo dopo aver ottenuto la loro fiducia

L'attacco avviene tramite diversi mezzi:- email: è il metodo più comune, Viene di solito inviata una e-mail contenente collegamenti a siti Web dannosi o allegati contenenti malware. I messaggi di phishing sembrano provenire da società legittime come PayPal o UPS, enti governativi o istituti bancari. Si tratta in realtà di una truffa elaborata. Nelle mail si richiede gentilmente di effettuare aggiornamenti, convalidare o confermare le informazioni contenute nel proprio account, spesso suggerendo la presenza di un problema. L'utente viene quindi reindirizzato su un sito fasullo e spinto a immettere le informazioni relative al proprio account, con conseguente furto di identità.

- siti web: i siti Web di phishing, noti anche come siti contraffatti, sono copie false di siti Web reali noti. Gli hacker creano questi siti contraffatti per indurci a inserire le credenziali di accesso, che possono quindi utilizzare per accedere al nostro account reali. I popup sono anche una fonte comune di phishing di siti Web.

- chiamata telefonica: l'hacker tenterà di convincere le vittime al telefono a rivelare informazioni personali che possono essere successivamente utilizzate per il furto di identità.

- SMS: il criminale informatico invia un SMS che chiede di fare clic su un collegamento o di scaricare un'app, così facendo si verrà indotti a scaricare malware sul telefono, che potrà inviare le informazioni personali all'hacker

- Social: alcuni aggressori carpiscono account dei Social come Facebook e inviano link dannosi ai propri amici. Altri creano profili falsi da cui effettuano attacchi di phishing

3.1. Tipi più comuni di email di phishing

La maggior parte delle e-mail di phishing appartiene

alle seguenti categorie:

- Problema di fatturazione: viene comunicato che l’acquisto online non può essere spedito a causa di un problema di fatturazione chiedendoci di fare clic su un link che porta a una pagina di destinazione contraffatta che chiederà di inserire i dati finanziari.

- Ricatti per questioni intime: un esempio è quella di una email che dice di averci ripreso mentre guardavamo un sito porno, grazie alla webcam del dispositivo, e che quelle immagini saranno diffuse online e inviate agli amici e colleghi se non si paga una certa cifra

- Il governo vuole darti soldi: l’ email offrono rimborsi fiscali, se si confermano rapidamente i dettagli finanziari.

- Una richiesta di aiuto: i phisher impersonano un amico o un parente, spiegando che si trovano in una sorta di circostanze terribili e chiedono la nostra assistenza finanziaria. Queste truffe sono spesso e, purtroppo, perpetrate contro gli anziani tramite chiamate telefoniche.

- L'avviso bancario: molte banche avvisano i clienti se rilevano attività sospette o se il conto sta per essere chiuso. I phisher sfruttano questi utili servizi inviando mail che sembrano vere per cercare di convincere le loro vittime a "confermare" le informazioni del proprio conto bancario.

- Grande vincita: l’email ci comunica di essere vincitori di un premio incredibile. Chiedono solo di inserire i propri dati..

- Affari urgenti: i phisher usano l'urgenza per farci cadere nel tranello. Sia che stiano offrendoci un accordo temporaneo troppo bello per essere vero o che minaccino di chiudere il nostro account a meno che non si agisca subito, il loro scopo è spaventarci per indurci a comunicare le informazioni personali al più presto.

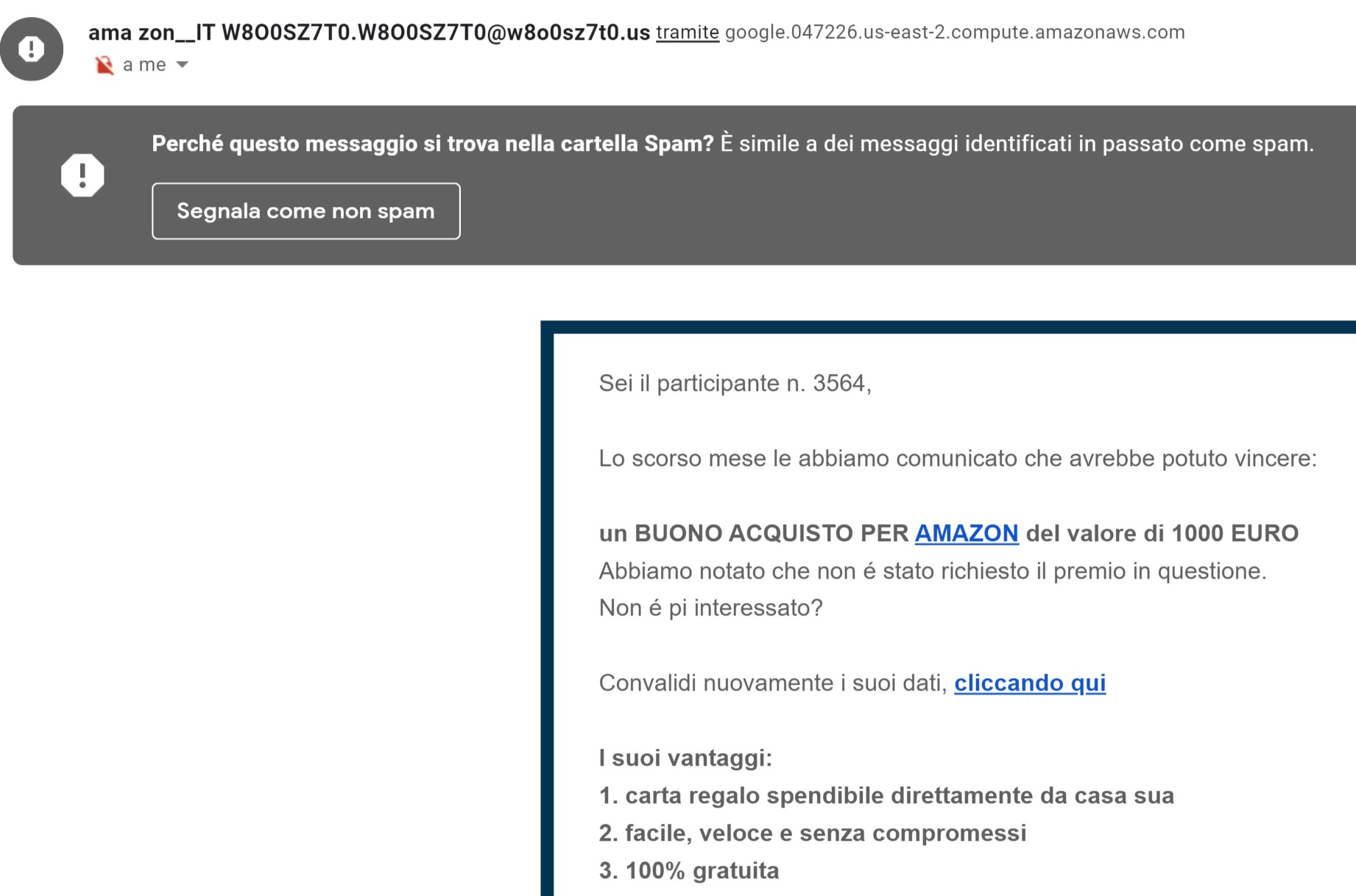

Un esempio

La seguente email mi è arrivata nella mia posta personale gmail. Notare che- il mittente riporta all'inizio ama zon_it cercando di far credere che l'email proviene da amazon. Ad un'attenta lettura del mittente è evidente che non è così.

- il testo ha errori di grammatica

- regalano soldi

- chiedono di riconfermare i dati, né Amazon né le banche né alcuna organizzazione seria chiederà di riconfermare i dati tramite email.

Gmail ha filtrato l'email e l'ha inserita nella casella SPAM. Per segnalarlo come phishing, cliccando sul menù con tre puntini verticali a destra della email, ho selezionato l'opzione "segnala come phishing".

Cosa fare se si ricevono email di phishing

- Segnalarle ed eliminarle. Il provider di posta elettronica dovrebbe avere un'opzione per segnalare loro truffe di phishing. Il fatto può essere segnalato online anche alla Polizia Postale

- Contattare l'azienda che è stata falsificata per far sapere loro che un phisher sta usando il loro marchio per cercare di derubare le persone.

4. Altre minacce online

- Furto d'identità: il furto di identità si verifica quando qualcuno si impadronisce di determinate informazioni personali, come il codice fiscale o il numero della carta di identità per impersonare la vittima. In rete, i ladri sono in grado di utilizzare ogni genere di trucco: la distribuzione di virus per infettare i computer, l'invio di mail di phishing per spingere un utente a rivelare password o altre informazioni, la registrazione delle attività online e delle digitazioni, fino al monitoraggio dell'attività di rete per impadronirsi dei dati personali più vitali.

- Cyberbullismo: si riferisce all'utilizzo di comunicazioni elettroniche, in modo particolare messaggi sui social network, post e chat, ma anche mail ed SMS, per vessare qualcuno, in genere utilizzando un linguaggio diffamatorio, intimidatorio o minaccioso. Ogni anno, nuove tragiche storie di cyberbullismo affollano i siti di informazione

- Adware: è

un tipo di software gratuito supportato da pubblicità che vengono visualizzate

in finestre pop-up o sulla barra degli strumenti di un computer o di un

browser. Gran parte degli adware sono fastidiosi, ma innocui. Tuttavia, alcuni

adware vengono utilizzati per raccogliere informazioni personali, tracciare i

siti web visitati o registrare le digitazioni.

- Spam: è un messaggio non richiesto che reclamizza un servizio o un prodotto, e rappresenta la versione elettronica dei volantini pubblicitari nella posta.

- Rootkit: è un programma progettato per fornire agli hacker accesso come amministratore a un computer senza che l'utente ne sia consapevole

- Dirottamento del browser: si tratta di una tecnica associata a un programma malware che modifica le impostazioni del browser del computer e reindirizza l'utente su siti web non richiesti.

- Ddos (distributed denial of service): gli attacchi DDoS cercano di disattivare singoli siti web o intere reti sommergendoli di traffico causato da migliaia di computer infettati, noti collettivamente come botnet. I siti bancari, i siti di informazione e anche i siti governativi rappresentano i bersagli principali degli attacchi DDoS, causando un'interruzione nel servizio fornito. I singoli utenti diventano danni collaterali dell'attacco, vedendo i propri dispositivi rallentati o bloccati a causa del lavoro che devono svolgere per gli hacker.

- Sniffer: si tratta infatti di un software comunemente utilizzato per monitorare e analizzare il traffico di rete, al fine di rilevare problemi e mantenere il sistema efficiente. Tuttavia, gli sniffer possono essere utilizzati anche per scopi illegali. Gli sniffer registrano tutto ciò che incontrano, inclusi i nomi utente e le password non criptate, pertanto possono essere sfruttati dagli hacker per accedere a qualsiasi account.

- Cross-site scripting (XSS): gli attacchi XSS sono rivolti al codice (detto anche script) di una pagina web in esecuzione nel browser dell'utente senza attaccare direttamente il server del sito web. Una volta attaccato, il browser viene infettato con degli script dannosi che cercheranno di danneggiare il computer. Esiste una varietà quasi infinita di attacchi XSS, tuttavia la maggioranza cerca di impadronirsi di dati personali, reindirizzare le vittime su siti web controllati da un hacker o far eseguire al PC le operazioni scelte dall'hacker.

- Exploit: rappresenta un attacco non etico o illegale che

sfrutta le vulnerabilità presenti in applicazioni, reti o hardware. L’attacco è

formato in genere da un software o un codice, con l’obiettivo di acquisire il

controllo di un sistema informatico o di rubare i dati memorizzati su una rete

- SQL injection: con il termine "SQL injection" ci si riferisce a un attacco su un sito web o un'applicazione web in cui il codice Structured Query Language (SQL) viene aggiunto a una casella di immissione, al fine di ottenere accesso a un account o modificarne i dati.

- Spoofing trattasi dell'impersonificazione da parte di un hacker di un altro dispositivo o di un altro utente su una rete al fine di impadronirsi di dati, diffondere malware o superare dei controlli di accesso. Lo spoofing può essere dell'indirizzo IP (l'invio di messaggi a un computer usando un indirizzo IP che fa sembrare che il messaggio sia stato inviato da una fonte attendibile), spoofing di mail (la modifica dell'intestazione di una mail per farla sembrare proveniente da qualcuno o qualcosa di diverso dalla fonte effettiva) e spoofing del DNS (la modifica del server DNS al fine di dirottare un nome di dominio specifico verso un indirizzo IP diverso).

- Pharming: camuffa siti web fasulli, creati per registrare dati sensibili, facendoli apparire siti legittimi. In caso di violazione di un server DNS, anche gli utenti con dispositivi pienamente protetti e privi di malware potranno esserne vittima.

5. Fake news

l termine inglese fake news (letteralmente in italiano notizie false) indica articoli redatti con informazioni inventate, ingannevoli o distorte, resi pubblici con il deliberato intento di disinformare o di creare scandalo attraverso i mezzi di informazione. In particolare, una notizia falsa online è come un virus: si diffonde a un ritmo esponenziale e più persone contagia, maggiori sono i danni e più diventa difficile debellarla. Spesso le soluzioni a tale problematica sono simili ai programmi antivirus, aventi l’obiettivo di identificare la fonte primaria della notizia falsa e bloccarla in tempo affinché quest’ultima non possa “infettare” ulteriori utenti.

Vi sono vari tipi di creatori o diffusori di bufale:

- Siti web che pubblicano notizie false con foto e titoli sensazionalistici per attirare clic sulle proprie pagine e guadagnare con le visualizzazioni degli annunci online. Questi siti sono pericolosi perché spesso contengono malware o altre minacce informatiche.

- Attori sociali che utilizzano le fake news per manipolare l’opinione pubblica, ad esempio per screditare un certo personaggio politico, creare consenso intorno a temi sensibili come l’immigrazione o il terrorismo o addirittura influenzare i cittadini prima delle elezioni.

- Utenti di Internet a cui piace condividere notizie e contenuti sui social media, senza verificarli.

Oggi ad alimentare il meccanismo delle fake news provvedono anche vere e proprie troll farm

Troll deriva dall'omonima figura della mitologia nordica, ma in rete indica una persona che interviene nelle discussioni con il solo intento di provocare e deviare la conversazione. Solitamente i troll pubblicano messaggi insensati e offensivi nei luoghi destinati al confronto come le community o le sezioni dei commenti. Un motto diffuso tra le persone più esperte di dinamiche virtuali è "non alimentare i troll" ("don't feed the troll"), che invita a ignorare questo tipo di comportamento, il cui scopo è accentrare l'attenzione su di sé o, nel caso dei troll che seguono un’agenda politica, sulla causa che supportano.

Quando le azioni dei singoli troll vengono coordinate da un'organizzazione appositamente nata per creare conflitti nelle community, si parla di troll farm. Durante le indagini sull'influenza che la Russia avrebbe avuto sulle elezioni presidenziali Usa,sono emersi anche i nomi di dodici impiegati della Internet Research Agency, una troll farm avviata dal governo russo per diffondere, attraverso finti profili social, disinformazione in particolare contro i candidati avversari (sia del partito repubblicano, sia democratico) di Donald Trump.

6. Consigli Utili

- Consultate periodicamente il sito della Polizia di Stato https://www.commissariatodips.it/ per le notizie aggiornate sulle minacce e le truffe online. Nel sito potete anche segnalare presumibili eventi illegali.

- Installate applicazioni provenienti solo da fonti attendibili. Acquisite le vostre app solo da store affidabili. Prima di scaricare un'app, fate una ricerca sia sull'app che sugli autori. Siate cauti con i link che ricevete per e-mail e fate attenzione ai messaggi di testo che potrebbero indurvi a installare app di terze parti o fonti sconosciute. Date un'occhiata alle recensioni di altri utenti, se disponibili. Verificate le autorizzazioni di un'app — Controllate a quali tipologie di dati può accedere l'app e se può condividere i vostri dati con parti esterne. Se avete dei sospetti o non vi fidate delle condizioni, non scaricate l'app.

- Non scaricate gli allegati né fate clic sui link o sugli allegati contenuti in e-mail o messaggi di testo non richiesti o sconosciuti Non fidatevi dei link contenuti in e-mail o messaggi di testo non richiesti (SMS e MMS). Eliminateli non appena li ricevete.

- Assicuratevi che l'indirizzo web sia corretto prima di effettuare l'accesso o inviare dati sensibili..

- Disconnettetevi da un sito dopo aver effettuato un pagamento. Una volta completata una transazione, disconnettetevi dal sito invece di chiudere semplicemente il browser.

- Cambiare le password in caso di furto del dispositivo. E’ comodo salvare username e password nel browser o nelle app del proprio dispositivo mobile ma in caso di smarrimento o furto, chiunque potrebbe accedere al proprio account. Se malauguratamente succedesse, ricordatevi di cambiare le password dei vostri account.

- Tenete sempre aggiornati il vostro sistema operativo e le app.

- Mantenere aggiornato il programma antivirus

Il software di sicurezza Internet non può proteggere contro ogni minaccia, ma eliminerà e rimuoverà la maggior parte dei malware, perciò bisognerebbe accertarsi che sia aggiornato.

- Non utilizzate reti aperte per transazioni con dati sensibili.. Disattivate

il Wi-Fi, i servizi di localizzazioni se non li utilizzate

- Non inviare i propri dati di login a siti bancari o numeri di carta di credito via mail. La comunicazione potrebbe venire intercettata.

- Eseguire regolarmente il backup dei dati più importanti e sensibili. Effettuare regolarmente una copia di sicurezza dei nostri dati "importanti" su supporti rimovibili e(o sul cloud è una pratica spesso trascurata, ma sicuramente utile per poter assicurare i nostri dati nel caso risultassero perduti o manomessi.

- Scegliere password complesse e cambiare spesso le password. Le password sono tra i punti più deboli nell'intera struttura della sicurezza informatica. E' bene scegliere password complesse. Esistono diverse tecniche a riguardo che possono rendere le password dei nostri profili on-line molto più efficaci.

Nel prossimo paragrafo riportiamo i consigli, tra cui anche quelli di Google per creare password efficaci.

6.1. Scegliere password efficaci

Vediamo alcuni consigli per creare password "sicure"

- creare password non banali: evitare assolutamente di adoperare qualunque dato anagrafico personale, come nome, cognome o data di nascita o successione di numeri ordinati.

- utilizzare almeno 8 caratteri per

avere una password sicura, ad oggi il numero di caratteri consigliato è di almeno 10

- utilizzare

parole combinate e non solo quelle singole di senso compiuto.

- utilizzare una sequenza di caratteri alfanumerici, magari

alternando lettere maiuscole e minuscole con numeri o caratteri speciali,

quindi punteggiature o simboli matematici.

- per rendere ancora più complicato Il lavoro degli hacker sarebbe consigliato modificare le parole di senso compiuto, ma che possano comunque essere semplici da ricordare. Ad esempio al posto della lettera “o” si può adoperare lo zero, mentre il numero 3 potrebbe essere sostituito alla lettera E e così via dicendo. Ad esempio la parola serpentello potrebbe essere tranquillamente scritta in questo 53rp3nt3110.

- per creare la password si possono utilizzare anche gli acronimi di una frase semplice e rappresentativa come ad esempio: Io mi chiamo Renato e ho 3 figli diventa: ImcReh3F oppure la costruzione di una frase come PizzaMeglio5fette

Un'ulteriore tecnica che potrebbe essere utilizzata per creare una password è il Gioco con i Dadi. Negli ultimi anni si sta sviluppando una tattica chiamata diceware dove la parola dice significa dado. Per creare una password con il diceware bisognerà munirsi di un dado a sei facce e di un vocabolario creato appositamente che può essere trovato in rete e in qualunque lingua. In ogni caso sarà possibile scaricare la Lista di parole Diceware in italiano creata da Tarin Gamberini. https://www.taringamberini.com/it/diceware_it_IT/ La pratica consiste nel tirare il dado 5 volte e appuntarsi la sequenza di numeri che saranno corrispondenti ad una parola da rintracciare all’interno del vocabolario o della lista. Con questa tecnica sarà possibile generare passphrase o frasi di accesso più o meno facili da ricordare.